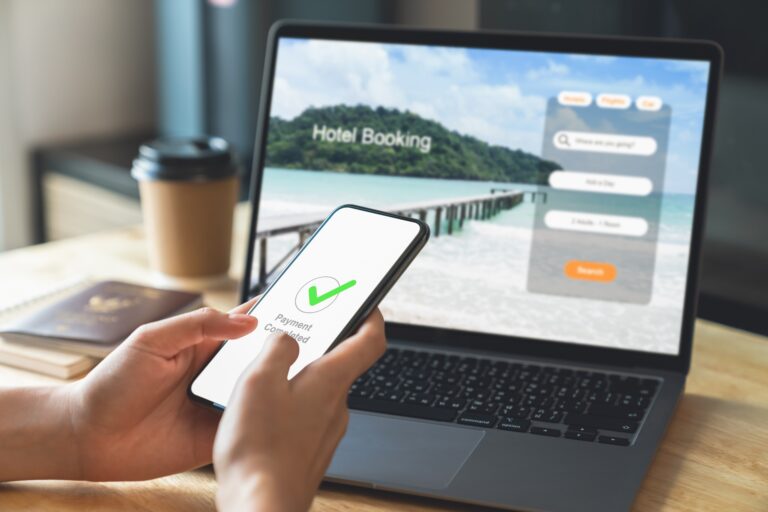

Campanha maliciosa explora credenciais de hotéis para fraudes financeiras

Golpe de phishing compromete reservas de hotéis e engana clientes a pagarem duas vezes.

Golpe de phishing compromete reservas em hotéis

Uma campanha de phishing que explora contas de parceiros do Booking.com está fazendo com que clientes paguem em dobro pelas suas reservas. Segundo um relatório da empresa de segurança Sekoia.io, o esquema é ativo desde abril de 2025 e tem comprometido sistemas de hotéis e dados de clientes.

Pesquisadores da Sekoia.io identificaram que o golpe começa com o envio de e-mails maliciosos, que se passam por mensagens de hotéis legítimos ou do Booking.com. Cada mensagem contém um link que leva a uma cadeia de redirecionamentos, utilizando uma técnica de engenharia social conhecida como ClickFix. Ao seguir esses links, a vítima é induzida a executar um comando PowerShell que baixa um malware chamado PureRAT. Esse trojan permite que os invasores controlem remotamente os dispositivos infectados, roubem credenciais, capturem telas e exfiltrarem dados sensíveis.

Como os criminosos operam

Analistas acreditam que o ataque inicial visava funcionários de hotéis, com o intuito de roubar credenciais de plataformas de reserva. As informações obtidas eram, então, vendidas em fóruns de crime cibernético ou utilizadas diretamente em fraudes. Com acesso às credenciais de parceiros, os atacantes começaram a contatar hóspedes por e-mail ou WhatsApp, alegando problemas com uma suposta verificação bancária. Essas mensagens, que incluíam detalhes reais da reserva, aumentavam a credibilidade do golpe e direcionavam as vítimas a páginas falsas do Booking.com.

Essas páginas foram hospedadas por meio de proteção da Cloudflare e possuíam infraestrutura ligada à Rússia, conforme apontado no relatório. A Sekoia.io observou um mercado ativo de credenciais do Booking.com em fóruns de língua russa, onde detalhes de acesso eram vendidos a preços que variavam entre US$ 5 e US$ 5 mil, dependendo do valor percebido da conta. Um usuário identificado como “moderator_booking” chegou a alegar lucros superiores a US$ 20 milhões.

Impacto nas vítimas

O relatório revela que muitas vítimas foram obrigadas a pagar duas vezes pela mesma reserva: uma ao hotel e outra ao cibercriminoso. A Sekoia.io afirma que o esquema fraudulento tem um impacto financeiro direto sobre os hóspedes enganados. “Avaliamos com alto grau de certeza que o cliente vítima desse esquema fraudulento pagou duas vezes pela reserva”, destaca o relatório.

A análise da infraestrutura do crime cibernético revelou centenas de domínios maliciosos ativos, caracterizando uma campanha resiliente e lucrativa. O PureRAT, por sua vez, oferece controle remoto total do dispositivo comprometido, incluindo o roubo de credenciais e a execução de módulos adicionais por meio de plugins.

Conclusão

A Sekoia.io continua monitorando a infraestrutura dos criminosos e aperfeiçoando métodos de detecção para proteger plataformas de reserva e seus clientes. O relatório enfatiza a resiliência e a provável lucratividade da campanha, que segue ativa com centenas de domínios maliciosos. O Olhar Digital já entrou em contato com as empresas citadas e aguarda retorno sobre a questão.